Em inglês, é utilizado utilizamos o termo “threat” para definir ameaça. E temos vários tipos de threat (Shirey, 2000):

- Ameaça Inteligente: Circunstância onde um adversário tem a potencialidade técnica e operacional para detectar e explorar uma vulnerabilidade de um sistema;

- Ameaça: Potencial violação de segurança. Existe quando houver uma circunstância, potencialidade, ação ou evento que poderia romper a segurança e causar o dano;

- Ameaça de Análise: Uma análise da probabilidade das ocorrências e das conseqüências de ações prejudiciais a um sistema;

- Conseqüências de uma ameaça: Uma violação de segurança resultado da ação de uma ameaça. Inclui: divulgação, usurpação, decepção e rompimento;

A ameaça pode ser definida como qualquer ação, acontecimento ou entidade que possa agir sobre um ativo, processo ou pessoa, através de uma vulnerabilidade e conseqüentemente gerando um determinado impacto. As ameaças apenas existem se houverem vulnerabilidades, sozinhas pouco fazem.

Conforme descrito em (Sêmola, 2003), as ameaças podem ser classificadas quanto a sua intencionalidade e ser divididas em grupos:

- Naturais – Ameaças decorrentes de fenômenos da natureza, como incêndios naturais, enchentes, terremotos, tempestades, poluição, etc.

- Involuntárias – Ameaças inconscientes, quase sempre causadas pelo desconhecimento. Podem ser causados por acidentes, erros, falta de energia, etc.

- Voluntárias – Ameaças propositais causadas por agentes humanos como hackers, invasores, espiões, ladrões, criadores e disseminadores de vírus de computador, incendiários.

Algumas outras ameaças aos sistemas de informação:

- Falha de hardware ou software;

- Ações pessoais;

- Invasão pelo terminal de acesso;

- Roubo de dados, serviços, equipamentos;

- Incêndio;

- Problemas elétricos;

- Erros de usuários;

- Mudanças no programa;

- Problemas de telecomunicação.

Elas podem se originar de fatores técnicos, organizacionais e ambientais, agravados por más decisões administrativas (Laudon e Laudon, 2004).

Ataques

Em inglês, é utilizado o termo “attack” para definir ataque. E existem vários tipos de ataques. Ataque pode ser definido como um assalto ao sistema de segurança que deriva de uma ameaça inteligente, isto é, um ato inteligente que seja uma tentativa deliberada (especial no sentido de um método ou técnica) para invadir serviços de segurança e violar as políticas do sistema (Shirey, 2000).

O ataque é ato de tentar desviar dos controles de segurança de um sistema de forma a quebrar os princípios citados anteriormente.

Um ataque pode ser ativo, tendo por resultado a alteração dos dados; passivo, tendo por resultado a liberação dos dados; ou destrutivo visando à negação do acesso aos dados ou serviços (Wadlow, 2000).

O fato de um ataque estar acontecendo não significa necessariamente que ele terá sucesso. O nível de sucesso depende da vulnerabilidade do sistema ou da atividade e da eficácia de contramedidas existentes.

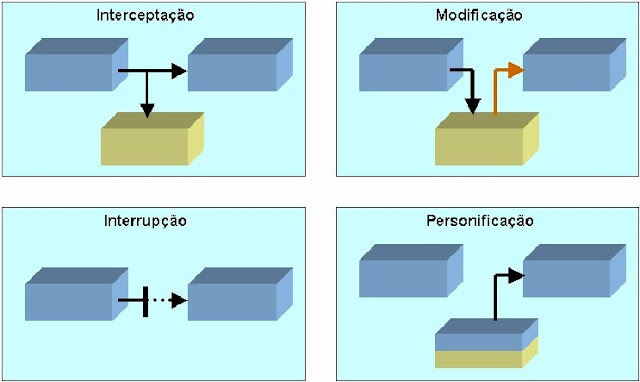

Para implementar mecanismos de segurança faz-se necessário classificar as formas possíveis de ataques em sistemas:

- Interceptação: considera-se interceptação o acesso a informações por entidades não autorizadas (violação da privacidade e confidencialidade das informações).

- Interrupção: pode ser definida como a interrupção do fluxo normal das mensagens ao destino.

- Modificação: consiste na modificação de mensagens por entidades não autorizadas, violação da integridade da mensagem.

- Personificação: considera-se personificação a entidade que acessa as informações ou transmite mensagem se passando por uma entidade autêntica, violação da autenticidade.

Vulnerabilidades

A vulnerabilidade é o ponto onde qualquer sistema é suscetível a um ataque, ou seja, é uma condição encontrada em determinados recursos, processos, configurações, etc.

Todos os ambientes são vulneráveis, partindo do principio de que não existem ambientes totalmente seguros. Muitas vezes encontramos vulnerabilidades nas medidas implementadas pela empresa.

Identificar as vulnerabilidades que podem contribuir para as ocorrências de incidentes de segurança é um aspecto importante na identificação de medidas adequadas de segurança.

As vulnerabilidades estão presentes no dia-a-dia das empresas e se apresentam nas mais diversas áreas de uma organização.

Não existe uma única causa para surgimento de vulnerabilidades. A negligência por parte dos administradores de rede e a falta de conhecimento técnico são exemplos típicos, porém esta relação pode ser entendida como sendo de n para n, ou seja, cada vulnerabilidade pode estar presente em diversos ambientes computacionais, conforme demonstra a próxima figura.

Relação Ambiente Computacional X Vulnerabilidades

Incidente de Segurança

Cada vulnerabilidade existente pode permitir a ocorrência de determinados incidentes de segurança. Desta forma, podemos concluir que são as vulnerabilidades as principais causas das ocorrências de incidentes de segurança, conforme apresenta à próxima figura.

Por que sistemas são vulneráveis

Quando grandes quantidades de dados são armazenadas sob formato eletrônico, ficam vulneráveis a muito mais tipos de ameaças do que quando estão em formato manual.

Os avanços nas telecomunicações e nos sistemas de informação ampliaram essas vulnerabilidades. Sistemas de informação em diferentes localidades podem ser interconectados por meio de redes de telecomunicações. Logo, o potencial para acesso não autorizado, abuso ou fraude não fica limitado a um único lugar, mas pode ocorrer em qualquer ponto de acesso à rede.

Além disso, arranjos mais complexos e diversos de hardware, software, pessoais e organizacionais são exigidos para redes de telecomunicação, criando novas áreas e oportunidades para invasão e manipulação. Redes sem fio que utilizam tecnologias baseadas em rádio são ainda mais vulneráveis à invasão, porque é fácil fazer a varredura das faixas de radiofreqüência. A Internet apresenta problemas especiais porque foi projetada para ser acessada facilmente por pessoas com sistemas de informações diferentes. As vulnerabilidades das redes de telecomunicação estão ilustradas na próxima figura.

Redes de telecomunicação são altamente vulneráveis a falhas naturais de hardware e software e ao uso indevido por programadores, operadores de computador, pessoal de manutenção e usuário finais. É possível por exemplo, grampear linhas de telecomunicação e interceptar dados ilegalmente. A transmissão de alta velocidade por canais de comunicação de par trançado, por sua vez, causa à interferência denominada linha cruzada. E, finalmente, a radiação também pode causar falha da rede em vários pontos.

Enviar um comentário

Enviar um comentário